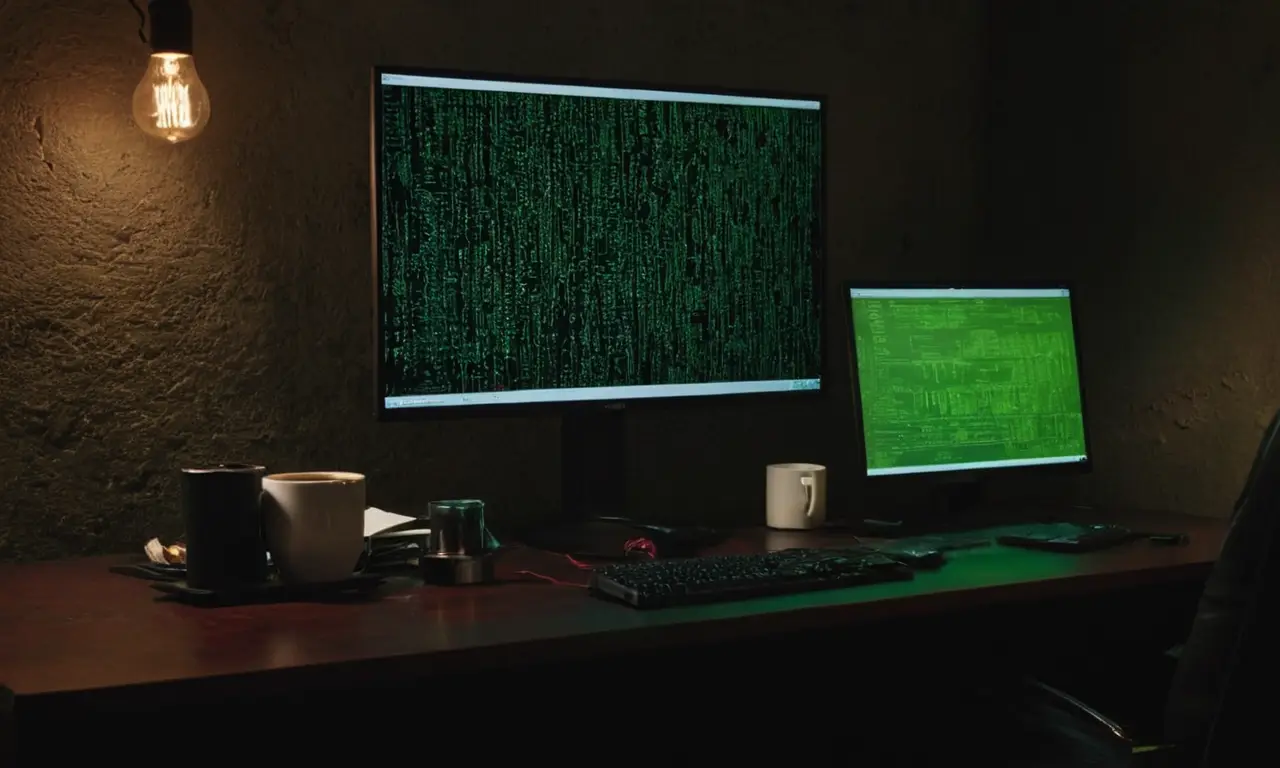

Exercice sur les types de malwares : 11 menaces à connaître

Dans un monde de plus en plus numérisé, la sécurité informatique est devenue une préoccupation majeure pour les entreprises et les particuliers. Les menaces qui pèsent sur nos données et nos systèmes informatiques ne cessent d'évoluer, rendant l'apprentissage sur les types de malwares essentiels. Cet article vous invite à faire un exercice sur les types de malwares et à découvrir les 11 menaces les plus courantes, notamment les ransomwares, les logiciels malveillants sans fichier, et bien d'autres, avec des exemples concrets pour chaque catégorie.

Les ransomwares, par exemple, ont fait la une des journaux à plusieurs reprises en raison de leur nature potentiellement dévastatrice. Ils chiffrent les données des victimes et demandent une rançon, souvent sans aucune garantie qu'une fois le paiement effectué, les fichiers seront déchiffrés. Ce type de menace est particulièrement alarmant pour les entreprises, où les pertes ne se limitent pas à la rançon, mais concernent aussi des arrêts de travail prolongés et des dommages à la réputation.

La compréhension des différentes formes de logiciels malveillants est essentielle pour renforcer votre sécurité personnelle et professionnelle. En sachant à quoi vous faire attention, vous pouvez mieux vous protéger contre ces menaces. Nous nous plongerons dans différents types de malwares, chacun avec ses propres méthodes et caractéristiques, afin de vous armer de connaissances précieuses pour naviguer en toute sécurité dans le monde numérique.

Les ransomwares

Les ransomwares sont probablement l'un des types de malwares les plus connus et les plus redoutés. Ils se faufilent dans le système de l'utilisateur, chiffrent ses données essentielles et exigent généralement un paiement pour les récupérer. Ce phénomène a touché de nombreuses entreprises, allant des petites start-ups aux administrations publiques. Par exemple, l'attaque de ransomware contre la ville de Baltimore a été un événement marquant, causant des perturbations majeures dans les services et impliquant des coûts de plusieurs millions de dollars pour restaurer les systèmes.

Mais comment ces ransomwares opèrent-ils exactement ? Généralement, ils s'introduisent dans un système via des e-mails de phishing, des téléchargements malveillants ou des vulnérabilités des logiciels. Une fois à l'intérieur, ils encryptent des fichiers et affichent un message demandant une rançon, souvent en bitcoins, pour fournir la clé de déchiffrement. Ce modèle de menace est extrêmement lucratif pour les cybercriminels, qui exploitent la peur et le stress des victimes.

Les conséquences des ransomwares ne se limitent pas à la perte de données. En plus des coûts associés au paiement de la rançon, les entreprises peuvent subir des pertes financières en raison de l'arrêt de leurs opérations. Il est donc crucial de sensibiliser les employés et d'adopter des mesures de sécurité efficaces, comme des sauvegardes régulières et l'utilisation de logiciels antivirus à jour.

Les logiciels malveillants sans fichier

Face à l'évolution des mesures de sécurité, les cybercriminels ont également développé des logiciels malveillants sans fichier, qui représentent un nouveau défi en matière de sécurité. Contrairement aux malwares traditionnels qui nécessitent un fichier d'infection, ces malwares exploitent des outils et des scripts déjà présents dans le système, comme PowerShell ou WMI. Cela rend leur détection par les antivirus classiques beaucoup plus difficile, car ils n'ont pas besoin de créer de fichiers physiques sur le disque dur.

Prenons l'exemple de la campagne Astaroth, qui utilise des e-mails de spam pour inciter les utilisateurs à télécharger des fichiers de raccourci (.LNK). En cliquant sur ces fichiers, le code malveillant s'exécute directement en mémoire, subtilisant ainsi les identifiants des utilisateurs sans que des fichiers suspects soient créés. La furtivité de ces attaques rend leur détection et leur prévention particulièrement complexes, favorisant l'efficacité des campagnes malveillantes. Les utilisateurs sont ainsi souvent pris au dépourvu, découvrant trop tard qu'ils ont été ciblés.

Les logiciels malveillants sans fichier montrent comment les cybercriminels s'adaptent aux mesures de sécurité existantes et cherchent de nouvelles voies pour atteindre leurs objectifs. La vigilance est de mise pour se prémunir contre ce genre d'attaque. Une formation adéquate et l'adoption de solutions de sécurité avancées peuvent aider à réduire le risque de devenir une victime.

Les chevaux de Troie

Les chevaux de Troie, nommés d'après le célèbre stratagème grec, se manifestent généralement sous la forme d'un programme apparemment inoffensif qui, une fois exécuté, permet aux attaquants de prendre le contrôle du système de la victime. Contrairement aux virus et aux vers, qui se répliquent, les chevaux de Troie dépendent de l'intervention de la victime pour s'installer. L'installation peut se faire via un téléchargement délibéré ou l'ouverture d'une pièce jointe malveillante dans un e-mail.

Une fois à l'intérieur, un cheval de Troie peut intégrer divers types de malwares dans le système, du spyware à des chevaux de Troie backdoor, permettant ainsi un accès constant au système infecté. Ces menaces peuvent non seulement exfiltrer des données sensibles, mais aussi compromettre entièrement le système de l'utilisateur. Par exemple, un cheval de Troie peut loger des informations d'identification ou d'autres données personnelles, offrant ainsi aux cybercriminels un accès à des comptes bancaires ou à d'autres informations financières.

Les chevaux de Troie sont redoutés en raison de leur capacité à se déguiser en applications légitimes. Pour éviter d'en tomber victime, il est impératif de ne télécharger des logiciels qu'à partir de sources fiables et de maintenir un logiciel antivirus robuste et à jour. La vigilance et l'éducation des utilisateurs jouent un rôle clé dans la prévention de ces menaces.

Les virus

Les virus sont les plus anciens et les plus courants des logiciels malveillants. Ils se propagent en s'attachant à des fichiers de programme et en s'activant lorsque l'utilisateur exécute ces fichiers. Le terme "virus" évoque naturellement leur capacité à se multiplier, infectant ainsi rapidement d'autres fichiers et systèmes. Les dommages causés par les virus peuvent être dévastateurs, entraînant la perte de données, des corruptions de fichiers et des arrêts de système.

Il est important de comprendre que les virus peuvent provenir de nombreuses sources, qu'il s'agisse de téléchargements illégitimes, de supports amovibles infectés ou d'e-mails malveillants. Dès qu'un virus est introduit sur un appareil, il peut utiliser différentes méthodes pour se propager, rendant la détection et l'élimination difficiles. Il est crucial de veiller à ce que tous les logiciels installés soient mis à jour et de rester attentif aux activités suspectes sur votre système.

Bien que les antivirus soient conçus pour détecter et éliminer les virus, les utilisateurs doivent également être proactifs dans la gestion de leur sécurité en ligne. Une vigilance constante, l'utilisation de mots de passe complexes et des sauvegardes régulières des données sont des étapes essentielles pour se protéger contre les virus et autres logiciels malveillants.

Les vers

Les vers sont un autre type de malware qui partagent certaines similitudes avec les virus, mais avec une différence clé : tandis qu'un virus a besoin d'un hôte pour se propager, un ver est autonome et peut se propager sur un réseau sans intervention humaine. Les vers exploitent souvent des vulnérabilités de système ou de réseau pour se répliquer et infecter d'autres ordinateurs. Une fois qu'un ver pénètre un système, il peut en effet causer des dommages considérables en surchargeant les réseaux et en perturbant les opérations.

Parmi les exemples notables de vers, nous pouvons mentionner le ver ILOVEYOU, qui a causé des milliards de dollars de dommages dans les années 2000. Ce ver s'est propagé via des e-mails, incitant les utilisateurs à ouvrir une pièce jointe. Une fois activé, il copiait lui-même et s'envoyait à tous les contacts de l'utilisateur, amplifiant ainsi l'infection à une échelle sans précédent. Cela démontre la rapidité avec laquelle un ver peut se développer et causer des dommages à grande échelle.

Pour se protéger contre les vers, il est fondamental de maintenir tous les logiciels et systèmes informatiques à jour, d'utiliser des pare-feux efficaces et d'éviter d'interagir avec des e-mails ou des liens suspects. En prenant des mesures de sécurité appropriées, on peut réduire considérablement le risque d'infection par des vers.

Les spywares

Les spywares sont conçus pour infiltrer un système et collecter des informations sur l'utilisateur à son insu. Contrairement aux ransomwares ou aux virus, les spywares n'interfèrent pas nécessairement avec le fonctionnement normal du système, mais collectent plutôt des données précieuses, souvent à des fins malveillantes, comme le vol d'identité. Parfois, ces logiciels s'installent aux côtés d'applications légitimes, rendant leur détection encore plus difficile.

Ce type de malware peut enregistrer les frappes au clavier, surveiller les activités de navigation et même accéder à des informations personnelles, telles que des mots de passe et des données bancaires. L'utilisation des spywares peut avoir des conséquences graves, allant du vol d'identité à des pertes financières importantes. Récemment, les spywares ont été employés pour cibler des personnalités publiques et des opposants politiques, soulevant des préoccupations éthiques et légales.

Pour se prémunir contre les spywares, il est crucial d'installer des logiciels de sécurité conçus pour détecter et éliminer ces menaces. De plus, sensibiliser les utilisateurs à la sécurité en ligne et à la prudence lors du téléchargement d'applications peut grandement aider à réduire le risque d'infection par des spyware. Les utilisateurs doivent également être attentifs à la gestion de leurs autorisations d'application, limitant ainsi les informations que chaque application peut collecter.

Conclusion

Au fur et à mesure que les cybermenaces évoluent, il devient de plus en plus crucial de rester informé sur les différents types de malwares. Cet exercice sur les types de malwares a mis en lumière les menaces majeures qui peuvent peser sur nos données et nos systèmes. Que ce soit des ransomwares, des logiciels malveillants sans fichier, ou d'autres formes de malwares, chaque type a ses propres caractéristiques et méthodes d'attaque.

Il est impératif pour chacun d'entre nous de prendre la responsabilité de notre sécurité numérique. En adoptant des pratiques préventives telles que des mises à jour régulières, l'éducation à la cybersécurité et l'utilisation de logiciels de sécurité adaptés, nous pouvons réduire considérablement notre exposition à ces menaces. En fin de compte, la meilleure défense contre les malwares reste la vigilance et la prudence de chacun. En demeurant informés et actifs dans nos efforts pour sécuriser nos environnements numériques, nous pouvons espérer naviguer en toute sécurité dans cet univers complexe.

D’autres découvertes passionnantes vous attendent dans la catégorie Sciences, en lien avec Exercice sur les types de malwares : 11 menaces à connaître !

Laisser un commentaire

Sélections recommandées pour approfondir